Registry MinerとTime stamp

Registry Miner を利用し、レジストリファイルからタイムスタンプを採掘します。

サンプルのSYSTEMハイブに対して、Registry Miner を実行します。”starting timestamp”で指定した日時以降の、タイムスタンプを含むキーや値が採掘されます。

# ./registry-miner.py 20180101 ./reg/SYSTEM Timestamp.csv

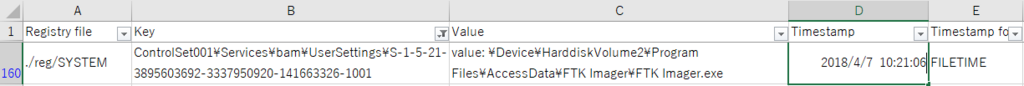

出力結果のCSVファイルを参照し、例としてBAMキーの行を確認します。

./reg/SYSTEM,ControlSet001\Services\bam\UserSettings\S-1-5-21-3895603692-3337950920-141663326-1001,

value:

\Device\HarddiskVolume2\Program Files\AccessData\FTK Imager\FTK Imager.exe,

2018-04-07 10:21:05.758096,

FILETIME,

value_data_bin,2,"b'\x9e\xeb>#Z\xce\xd3\x01\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x02\x00\x00\x00' (ts_pos=0, ts_len=8, ctx_start=0)"

Note:

ExcelでCSVファイルを参照すると、タイムスタンプは丸めて表示されます。

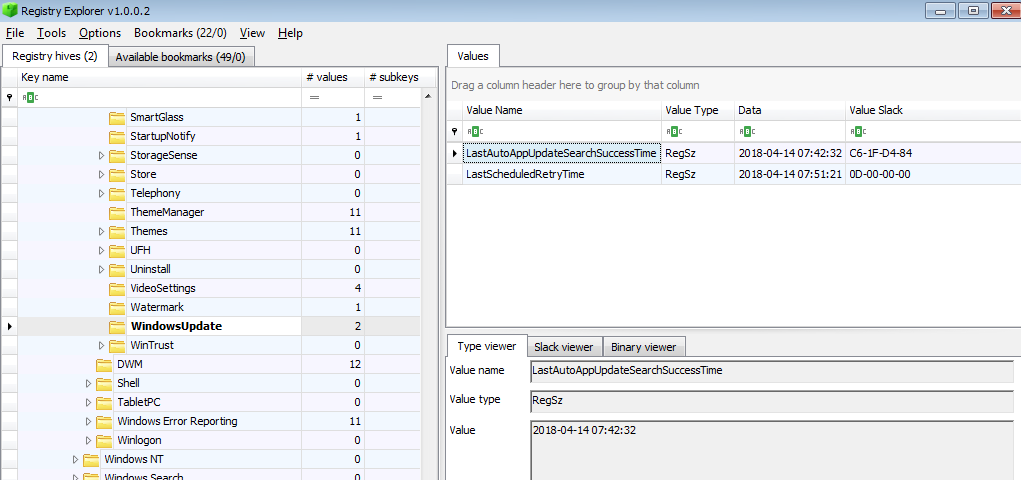

同じ値をRegistry Explorerでも確認してみます。

AppCompatCache値のように、複数のタイムスタンプが含まれる場合は1行だけ出力されます。

./reg/SYSTEM,ControlSet001\Control\Session Manager\AppCompatCache,

value: AppCompatCache,

2018-04-07 12:05:40.789000,

FILETIME,

value_data_bin,2,"b's\x00S\x00r\x00v\x00.\x00e\x00x\x00e\x00P\xa6t\xbfh\xce\xd3\x01\x18\x00\x00\x00\x00\x02\x00\x00\x04\x00\x00\x00\x00\x00\x00\x00' (ts_pos=226, ts_len=8, ctx_start=210)"

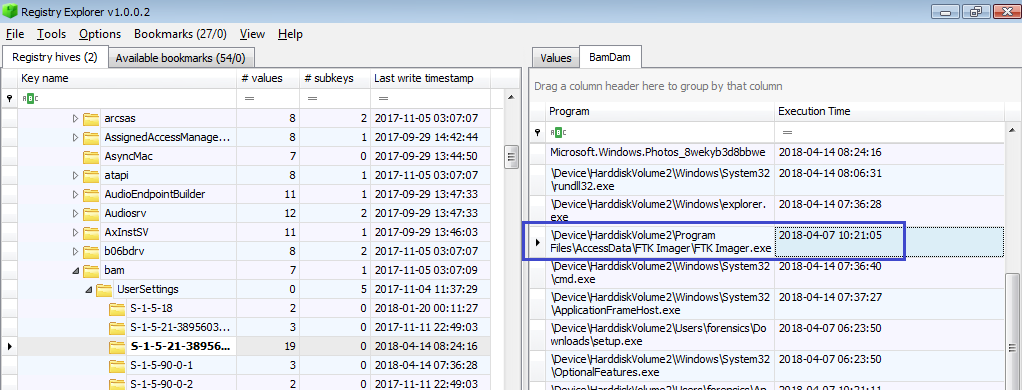

Registry MinerはGUIDTIME 形式のタイムスタンプも採掘してくれます。

サンプルのSYSTEMハイブ内では、USBに関連した値で出力がありました。

./reg/SYSTEM,ControlSet001\Enum\USBSTOR\Disk&Ven_BUFFALO&Prod_USB_Flash_Disk&Rev_4000\A260000000885020&0\Device Parameters\Partmgr,

value:

DiskId,

2018-03-23 22:43:02.491098,

GUIDTIME,

value_data_str,2,

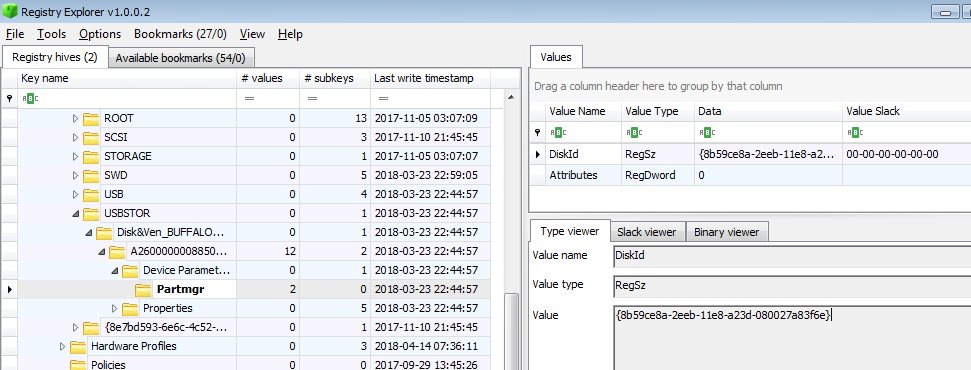

UNIXTIME形式の採掘結果を確認します。

./reg/SYSTEM,ControlSet001\Services\Dnscache\Parameters\Probe\{70b977cd-a94c-4efa-b672-c495177be3ed},

value: LastProbeTime,

2018-04-14 16:36:19,

UNIXTIME,

value_data_int,2,

サンプルのNTUSER.DATファイルを利用して、残りのタイムスタンプ形式を確認します。

ISOTIME形式の採掘結果を確認します。

./reg2/NTUSER.DAT,Software\Microsoft\Windows\CurrentVersion\WindowsUpdate,

value:

LastAutoAppUpdateSearchSuccessTime,

2018-04-14 07:42:32,

ISOTIME,

value_data_str,2,

SYSTEMTIME形式の採掘結果を確認します。

./reg2/NTUSER.DAT,Software\Microsoft\MicrosoftEdge\BrowserEmulation,

value:

CVListPingLastYMD,

2018-04-07 09:21:38,

SYSTEMTIME,

value_data_bin,2,"b'\xe2\x07\x04\x00\x06\x00\x07\x00\t\x00\x15\x00&\x00\x01\x01' (ts_pos=0, ts_len=16, ctx_start=0)"

E207 ⇒Year 2018

0400 ⇒ Month 04

0600 ⇒ DayOfWeek

0700 ⇒ Day 7

0900 ⇒ Hour 9

1500 ⇒ Minute 21

2600 ⇒ Second 38

0101 ⇒ Milliseconds 257

Registry Minerを利用すれば、新たなタイムスタンプの発掘が可能になりそうですね。

Registry Miner に感謝!

By the way, I love Minecraft!

参考URL:

Registry Miner: https://t.co/kIWoJlt0lb

— Maxim Suhanov (@errno_fail) 2018年4月11日

The program scans a given registry file (primary) and extracts everything that looks like a timestamp. #DFIR pic.twitter.com/13Euz0HZvZ