MFTECmd と $EA

NTFSの$MFTファイルをパースするツール”MFTECmd”をEricさんがリリースしています。素晴らしいツールをありがとうございます!

<2018/6/27 Add>v0.2.6.0がリリースされています</add>

セキュリティキャンプ2018でE6トラックを選択する若者達には、ぜひ調査で利用していただきたいツールです。

初めて利用するので、ツール利用方法の確認と、$EA属性が確認できるかを見てみます。

まず、サンプルの画像ファイルを準備します。 ファイルサイズは33.2KBです。

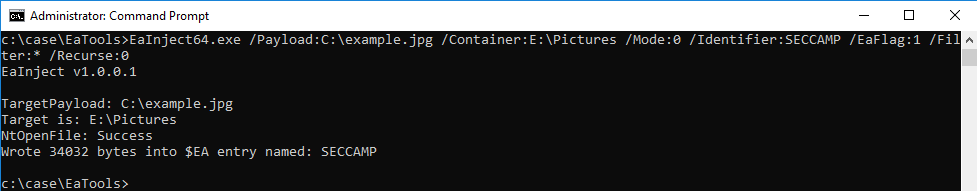

この画像ファイルを、EaToolsを利用してNTFSの$EA属性へ保存します。

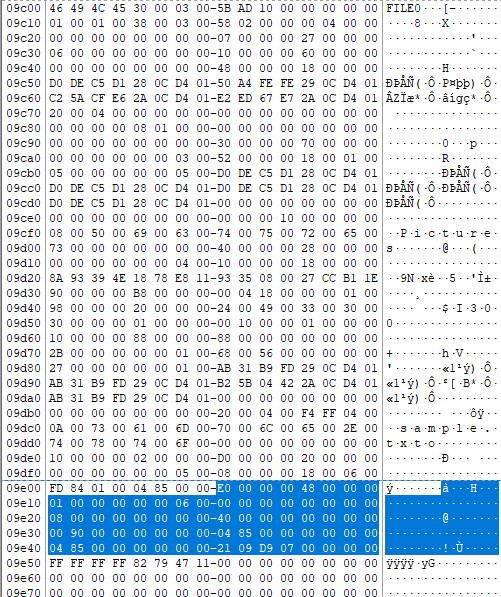

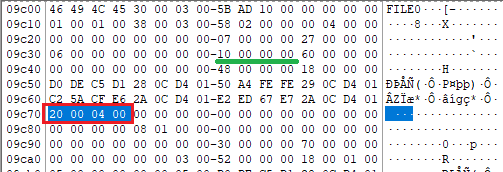

$MFTでFILEレコードを確認します。$EA属性が追加されている事を確認できます。

DataRunの値から、クラスタ2009にデータが保存されている事が分かります。

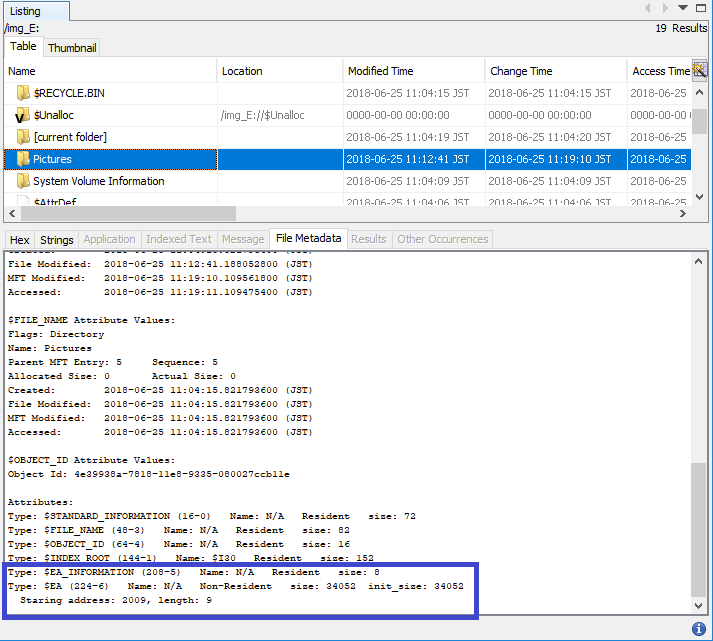

Autopsy 4.7.0でも確認してみます。ストリームの名前が確認できないようですが、データが存在する事は識別できます。

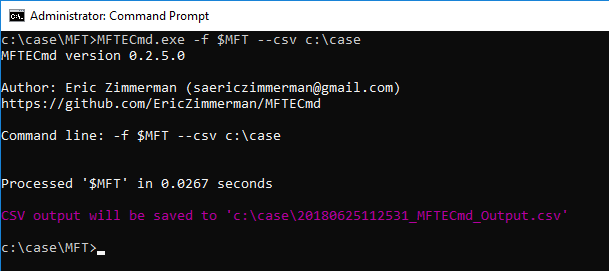

$MFTファイルをエクスポートし、MFTECmd 0.2.5.0でパースします。

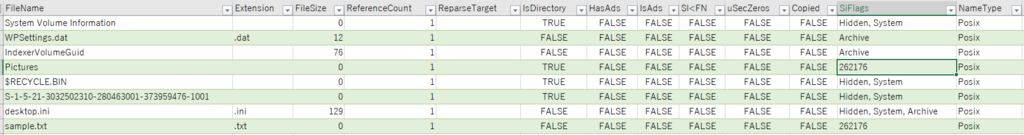

結果を確認します。SiFlags値が数字?

<6/24 added>

SiFlags値が262176となっていました、$SI を参照すると下記の状態になっています。

00 04 00 20

File attribute flagsを参照すると0x00000020 FILE_ATTRIBUTE_ARCHIVEは確認できますが、04 00 00は記載がありません。PowerMftの説明では、ea = 0x00040000となっていますね。

次のリリースではHasEAフラグが登場ということです。これは便利です!

For example: You wont see the integer in the SIFlags column after the next release too now that i added the HasEA flag

— Eric Zimmerman (@EricRZimmerman) June 23, 2018

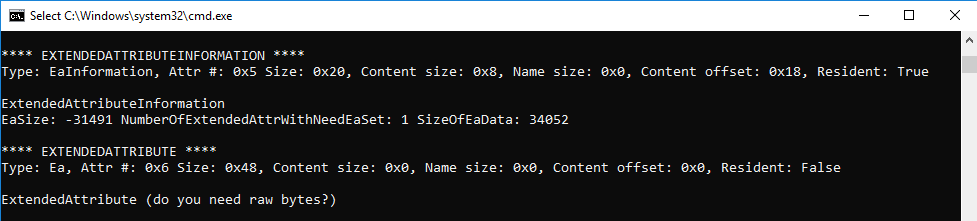

--deオプションを利用すれば、EA属性を確認できる事に気が付いていませんでした。

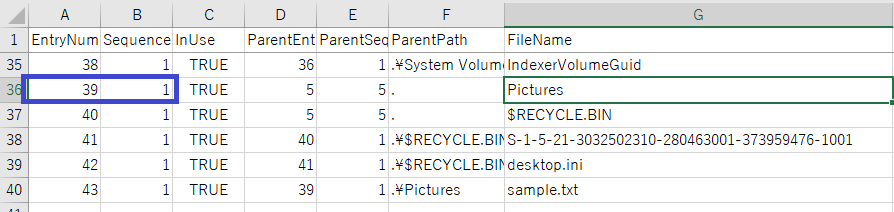

MFTECmd.exe -f c:\case\MFT\$MFT --de 39-1

次のバージョンでは下記のようになるそうです。楽しみですね!

this is in the next release. notice how you can see the bytes from the EA.

— Eric Zimmerman (@EricRZimmerman) June 23, 2018

example command to see this detail: .\MFTECmd.exe -f 'D:\SynologyDrive\MFTs\vanko\vanko_MFT' --de 0x46EE1-0x2

Get the entry and seq info from the CSV pic.twitter.com/lKltiDbC9J

</added>

もしかすると、私だけかもしれませんが、属性一覧と、DataRun値のパース結果が、MFTECmdの出力結果に含まれていると便利ではないでしょうか。

※上記で作成したサンプルVHDディスク

参考URL:

Introducing MFTECmd! Give it a whirl!! https://t.co/2OgzfctTnJ #DFIR

— Eric Zimmerman (@EricRZimmerman) June 22, 2018